Le défi du MFT à l’ère du Zero Trust

Avec la généralisation du télétravail, l’essor du Bring Your Own Device (BYOD) et la multiplication des accès à des services hébergés aussi bien on-premise que dans le cloud, les éditeurs mettent en avant des solutions issues du modèle Zero Trust.

Le Zéro Trust « ne jamais faire confiance, toujours vérifier » devient la colonne vertébrale d’une stratégie de sécurité moderne.

L’objectif central du Zero Trust est de réduire au maximum la confiance implicite accordée à tout utilisateur, appareil ou service cherchant à accéder au système d’information.

Aussi, on oppose souvent Zero Trust et défense périmétrique. En réalité, ces deux modèles sont complémentaires et reposent sur plusieurs principes communs. Le Zero Trust s’inscrit donc naturellement dans une stratégie de défense en profondeur, et ne doit pas être considéré comme un substitut aux protections périmétriques existantes.

On peut représenter ce contraste par l’image d’un château fort. La défense périmétrique classique érige des murailles et un pont-levis. Une fois franchis, l’accès aux bâtiments intérieurs est libre. Le Zéro Trust, lui, transforme chaque pièce du château en zone sécurisée avec sa propre porte blindée et son contrôle d’accès, si bien qu’un intrus ne peut se déplacer librement même après avoir franchi les murailles.

Décortiquons ensemble comment mettre en œuvre une stratégie Zéro Trust avec un outil de transferts de fichiers gérés (MFT).

Principes fondamentaux du Zero Trust appliqués au MFT

Mettre en œuvre le Zéro Trust dans un environnement MFT nécessite une combinaison de technologies et de processus.

Selon le NIST (SP 800-207) et les recommandations de l’ANSSI, une stratégie Zero Trust repose sur trois piliers clés : authentification forte, micro-segmentation, et contrôle d’accès basé sur l’identité et le contexte.

Pour un environnement MFT, cela se traduit ainsi :

- Authentification explicite et renforcée

La première étape consiste à mettre en place une authentification forte, généralement multi-facteur (MFA), qui oblige chaque utilisateur à prouver son identité via plusieurs moyens : mot de passe, application mobile, clé physique ou biométrie. Cette authentification doit s’appliquer à toutes les connexions, y compris celles initiées par des scripts ou des systèmes automatisés. L’objectif est d’éliminer les points d’entrée vulnérables, comme les comptes de service dotés de mots de passe statiques.

- Chiffrement partout et tout le temps

La seconde dimension est le chiffrement systématique des données, tant en transit qu’au repos. Dans un MFT, cela signifie utiliser des protocoles sécurisés tels que SFTP, FTPS ou HTTPS pour les transferts et recourir à des algorithmes robustes comme AES-256 ou PGP pour le stockage.

- Moindre privilège et contrôle granulaire

Ensuite, le contrôle d’accès contextuel complète cette approche. Il ne s’agit plus seulement de limiter des droits et de vérifier qui est l’utilisateur, mais aussi d’analyser dans quelles conditions il se connecte : emplacement géographique, type d’appareil, niveau de mise à jour de son système, horaire d’accès. Ainsi, un utilisateur autorisé peut se voir refuser ou restreindre l’accès s’il tente de se connecter depuis un pays inhabituel ou un terminal non conforme aux politiques de sécurité. Le schéma associé pourrait se visualiser comme un feu tricolore à l’entrée d’un tunnel ; vert, si toutes les conditions sont réunies, orange si des restrictions s’appliquent, rouge si l’accès est refusé.

- Segmentation

Une quatrième brique essentielle du Zéro Trust appliqué au MFT est la micro-segmentation. Elle consiste à diviser les flux en segments logiques ou physiques, chacun disposant de ses propres règles d’accès. Par exemple, les échanges contenant des données financières peuvent être confinés dans un environnement réseau distinct de celui des données RH ou de la documentation technique. Cette séparation réduit l’impact d’un incident : une compromission dans un segment n’ouvre pas la porte aux autres. Imaginez un archipel dont chaque île est autonome, mais reliée aux autres par des ponts surveillés et contrôlés.

- Surveillance continue et réponse automatisée

Pour finir, le Zéro Trust dans un MFT ne se limite pas à la prévention. Il inclut aussi une capacité de détection et de réaction rapide. Cela passe par une supervision continue des échanges via l’intégration avec des solutions SIEM (Security Information and Event Management) capables d’analyser les journaux en temps réel. En cas d’activité anormale, de transferts massifs non prévus, d’envoi vers une destination inhabituelle ou de tentatives répétées d’authentification échouées, le système peut déclencher automatiquement des contre-mesures : suspension d’un compte, interruption d’un flux, déclenchement d’une enquête.

La combinaison MFT et Zéro Trust ne s’arrête pas aux points mentionnés ci-dessus, cependant il s’agit des principaux avantages.

BlueFinch-ESBD vous accompagne pour votre stratégie Zéro Trust

Les organisations échangent continuellement des documents financiers, juridiques, PIIs, applications médicales, brevets, etc. La moindre fuite peut entraîner une violation du RGPD, HIPAA, DORA, ou d’autres standards. Cela peut aussi nuire à la réputation de l’entreprise et lui faire perdre un atout concurrentiel.

Selon Cyber Malveillance, 2024 a été une année marquée par un nombre record de violations de données personnelles : Free, France Travail, Viamedis et Almerys, Boulanger, Cultura… Ces entreprises enregistrent un nombre inédit de violations de données personnelles, dont certaines d’une ampleur considérable, touchant plusieurs dizaines de millions de Français.

Le MFT automatisé permet de répondre aux contraintes réglementaires tout en évitant les risques d’erreurs humaines, mais cela requiert une plateforme mature, intégrant chiffrement, audit, workflows sécurisés et contrôles avancés.

Le cloud et les environnements hybrides peuvent compliquer la visibilité et la sécurité. Le MFT associé à une approche Zero Trust garantit la protection des données même lorsqu’elles quittent l’entreprise ou transitent via des serveurs tiers.

En considérant chaque accès comme potentiellement hostile, en chiffrant chaque fichier, en isolant chaque flux et en surveillant chaque transaction, on atteint un objectif ambitieux mais réaliste : zéro confiance, contrôle total. Dans un monde où la donnée est à la fois un actif stratégique et une cible privilégiée, cette approche devient non seulement pertinente, mais indispensable.

1. GoAnywhere MFT : cœur du dispositif

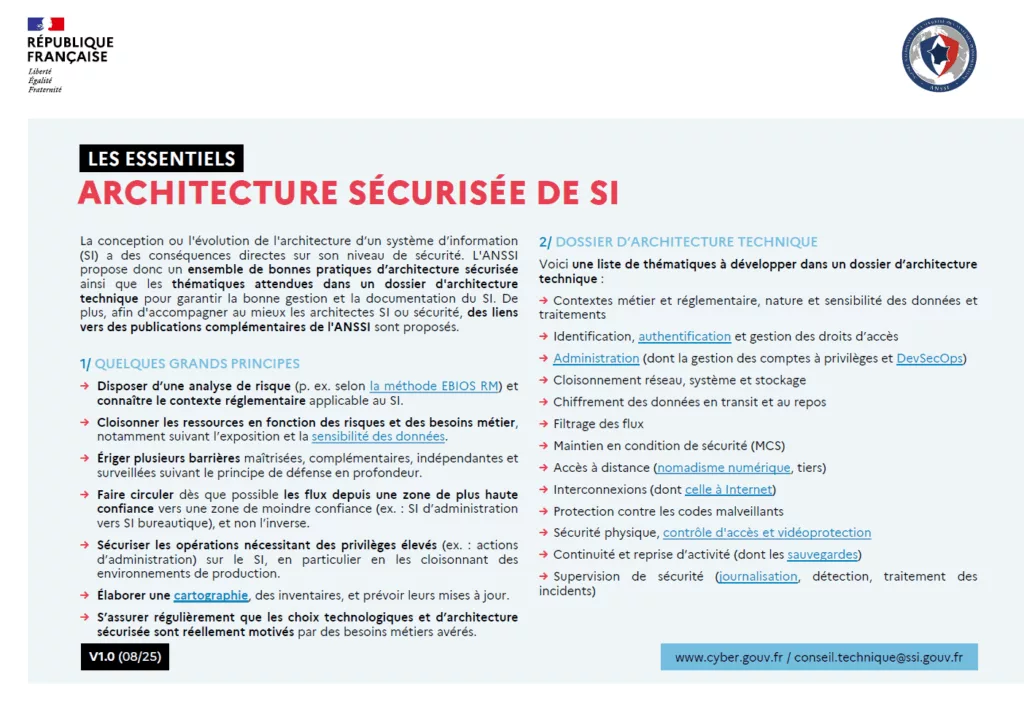

Au-delà de la simple gestion des échanges de fichiers, le MFT peut cocher de nombreuses cases essentielles à la sécurité et à la performance de votre système d’information. La solution de transferts de fichiers GoAnywhere MFT offre des fonctionnalités clés et qui sont de plus recommandées par l’ANSSI pour une architecture sécurisée du SI :

- Automatisation des transferts, protocoles sécurisés (SFTP, FTPS, HTTPS…).

- Prise en compte des contextes métier et réglementaires, sensibilité et nature des données

- Identification, authentification et gestion des droits d’accès

- Administration sécurisée (comptes à privilèges, pratiques DevSecOps)

- Cloisonnement réseau, système et stockage

- Chiffrement des données en transit et au repos

- Filtrage des flux et inspection

- Protection contre les codes malveillants avec l’intégration de Clearswift Secure ICAP Gateway et Digital Guardian pour scanner (anti-malware), classifier et appliquer une DRM persistante sur les fichiers

- Plan de continuité et de reprise d’activité (sauvegardes incluses)

- Supervision de sécurité (journalisation, détection, traitement des incidents)

2. Classification des données et DLP

Identifier la sensibilité des fichiers (données personnelles, financières, IP…) via classification permet d’appliquer des politiques adaptées, en amont des transferts. C’est ici que Clearswift Secure ICAP Gateway et Digital Guardian interviennent pour scanner, classifier et appliquer des droits et politiques d’accès sur les fichiers.

Le DLP analyse le contenu des fichiers avant transfert et bloque ou alerte en cas de détection de données sensibles non autorisées à sortir de l’entreprise.

3. DRM et contrôle d’accès dynamique

La Digital Rights Management permet de suivre les fichiers, d’en restreindre l’usage (lecture seule, interdiction de copie/impression/capture) et même de révoquer l’accès après diffusion. Ces capacités incarnent le principe du moindre privilège appliqué au document.

4. Surveillance de l’intégrité (FIM)

Avec la surveillance de l’intégrité des fichiers (File Integrity Monitoring), toute modification non autorisée est détectée, élément critique dans un modèle Zero Trust qui suppose une menace interne ou compromet l’intégrité des systèmes.

5. Exemple de plan de mise en œuvre Zéro Trust avec un MFT

Étape 1 : Cartographie et classification

- Relever l’ensemble des flux MFT, leurs origines, destinations, types de données.

- Classifier les contenus pour déterminer leur niveau de protection.

Étape 2 : Authentification et accès

- Implémenter MFA pour tous les accès utilisateurs ou applications.

- Définir des rôles précis avec RBAC, limiter les droits au strict nécessaire.

Étape 3 : Chiffrement et segmentation

- Activer le chiffrement en transit (SFTP, FTPS, HTTPS) et au repos (AES-256, PGP).

- Déployer une DMZ ou segmentation réseau pour isoler les serveurs MFT.

Étape 4 : Intégrer classification, DLP et DRM

- Scanner automatiquement les fichiers sensibles.

- Appliquer des politiques DRM dynamiques, contrôle d’usage, révocation…

Étape 5 : Surveillance et réaction

- Intégrer les logs MFT dans un SIEM.

- Configurer alertes, réponses automatisées, et journaux d’audit rigoureux.

Étape 6 : Tests, formation et itération

- Simuler des scénarios d’attaque, vérifiez la résilience.

- Former les utilisateurs aux nouveaux processus.

- Ajuster la stratégie en continu selon retours et évolutions réglementaires.

Zero Trust et MFT la bonne combinaison

La mise en œuvre du Zéro Trust dans un environnement MFT est rarement instantanée. Elle suit souvent une trajectoire progressive : cartographie des flux existants, classification des données, renforcement de l’authentification, déploiement du chiffrement, introduction de la micro-segmentation, intégration DLP/DRM, puis supervision avancée. Cette montée en puissance graduelle permet de réduire l’impact sur les utilisateurs et d’ajuster les politiques selon les retours et les contraintes opérationnelles.

Les bénéfices de cette approche sont multiples. La sécurité est renforcée face aux menaces internes comme externes, car un accès compromis ne donne pas carte blanche à un attaquant. La conformité réglementaire est facilitée, le modèle Zéro Trust répond aux exigences de nombreux standards et réglementations, du RGPD à ISO 27001, en passant par HIPAA ou DORA.

La visibilité sur les flux est accrue. Chaque transfert est tracé, audité, et peut être corrélé à d’autres événements de sécurité. Enfin, l’entreprise gagne en agilité ! Les politiques peuvent s’adapter rapidement à l’évolution du contexte ou des menaces.

En mobilisant ce modèle, les organisations passent du paradigme « on fait confiance jusqu’à l’erreur » à « on vérifie, on limite, on révoque », zéro confiance, contrôle total.

Une question ? Un renseignement ? Vous souhaitez voir en action GoAnywhere MFT et Clearswift autour d’une démonstration ? Vous souhaitez tester les solutions ?

Nos équipes sont à votre écoute !

Sources :