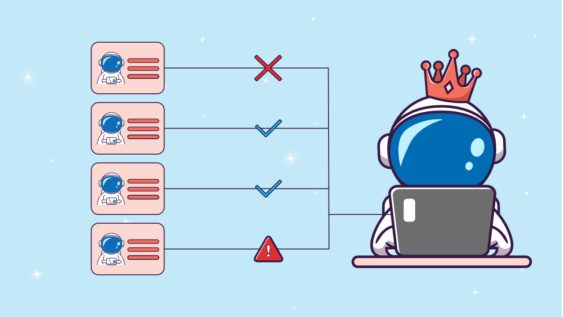

Les abus de comptes à privilèges figurent en tête de liste des menaces les plus dangereuses. Il est malheureusement relativement facile, même pour des personnes dites de confiance, de voler des données sensibles. Les entreprises peuvent parfois mettre des mois, voire des années avant de se rendre compte de l’incident.

Que l’acteur de la menace soit un ex-employé mécontent ou un salarié à la recherche d’un gain financier, l’abus de privilèges qui conduit à des violations de sécurité tend à se conformer à quelques schémas. En analysant les incidents de sécurité qui ont fait la une des journaux au cours des dernières années, nous pouvons clairement identifier des scénarios courants dans lesquels ces personnes peuvent accéder à des données sensibles.

Les dommages peuvent être dévastateurs et se compter en plusieurs centaines de milliers d’euros. Dans cet article, nous examinerons trois types de violations de données causées par un abus de comptes à privilèges.

1 – Escalade de privilèges

Un entrepreneur qui travaillait comme administrateur de systèmes a divulgué des détails classifiés d’un programme de surveillance électronique top secret à plusieurs journaux de presse internationaux. Les articles sur l’espionnage des dirigeants mondiaux, des gouvernements étrangers et des citoyens américains, ainsi que ses tentatives de saper la sécurité de l’internet, sont devenus publics et ont placé l’agence au centre du pire scandale qu’elle pouvait imaginer.

L’auteur a pu s’emparer de 1,7 million de documents hautement confidentiels. Comment cela est arrivé ? La version la plus probable de ce qui s’est réellement passé est que l’agence n’avait qu’une faible visibilité sur l’activité des utilisateurs et une connaissance limitée sur les clés et certificats dans l’environnement informatique. L’administrateur système a ainsi pu créer des clés numériques qui l’ont aidé à contourner les mécanismes d’authentification. Grâce à cela, il a réussi à recevoir un accès privilégié à des zones bien supérieures à son habilitation. Il aurait également convaincu plusieurs employés de lui fournir leurs noms d’utilisateur et leurs mots de passe sous prétexte qu’il en avait besoin pour son travail. Une pratique qui joue sur la confiance des collaborateurs, mais qui ne peut jamais aboutir à un bon résultat.

Conclusion : Dans ce premier cas, on peut voir un collaborateur administrateur système qui élève délibérément son niveau d’accès pour obtenir davantage de droits en vue d’accéder à des documents confidentiels.

2 – Accès non autorisé

Un ex-employé financièrement motivé s’empare des secrets commerciaux de son employeur (2013).

Dans ce cas, un employé travaillant dans une société d’ingénierie a décidé de créer sa propre entreprise concurrentielle. Cependant, peu avant de quitter son emploi, il a eu accès aux informations d’identification d’un ancien collègue. Il a donc utilisé les informations au cours des deux années suivantes pour voler des données sensibles, notamment des schémas, des courriels du personnel, des plans budgétaires et des documents marketing.

Cet ex-collaborateur avait par la suite admis qu’il avait espionné son ancien employeur et volé sa propriété intellectuelle dans l’intérêt de sa propre évolution de carrière. Mais on ignore encore comment cette personne a pu accéder au compte de son collègue.

Pour nous, il y a deux cas de figures possibles : soit l’employé a laissé ses informations d’identification à un endroit visible, soit il les a partagées avec la personne malveillante.

Ce cas illustre parfaitement la façon dont les employés qui partent d’une entreprise peuvent voler vos données. De toute évidence, l’entreprise n’avait aucune idée de ce qui se passait avec ses systèmes, puisqu’ils n’ont pas pu expliquer aux organismes de réglementation comment l’employé a eu accès à des données sensibles pendant deux ans après avoir quitté la société.

Conclusion : Nous pouvons voir clairement une personne de confiance obtenant l’accès au compte d’un autre utilisateur soit en le volant, soit par erreur.

3 – Erreur humaine

Une histoire classique de travailleurs malveillants et de permissions excessives (2017).

Bien que les employés se voient souvent accorder plus de privilèges d’accès qu’ils n’en ont réellement besoin, nous entendons rarement parler de violations résultant de ce surdimensionnement. Un cas récent s’est produit, lorsque deux employés ont été accusés d’avoir accédé de manière inappropriée aux dossiers médicaux de 3 000 patients. Leur accès non autorisé aux PHI (Personnal Health Information) s’est poursuivi pendant 19 mois, jusqu’à ce qu’il soit découvert lors d’un audit de routine des journaux d’accès, qui est une procédure standard pour les organisations se préparant aux audits HIPAA.

Ces employés travaillaient en tant que transporteurs de patients. Un poste qui exige principalement que les employés fournissent des services de transport d’urgence et s’occupent des patients à faible risque. Cependant, l’audit a révélé que les employés avaient consulté bien plus d’informations que nécessaire pour accomplir leurs tâches professionnelles, comme les numéros de sécurité sociale et les numéros de dossiers médicaux des patients.

Conclusion : Cette erreur humaine montre que des employés peuvent utiliser involontairement ou délibérément des droits d’accès qui leur ont été accordés par erreur ou par négligence. Cependant, l’établissement devrait enquêter afin de connaitre si ces employés ont eu des autorisations dont ils n’avaient pas besoin, comment elles ont été accordées et pourquoi l’organisation n’a pas pu détecter cette violation pendant plus d’un an.

Découvrez l’outil de bastion qui permettra de mieux sécuriser les comptes d’administration et de service.