Optimisation des transferts de fichiers via la DMZ avec GoAnywhere MFT

Les entreprises doivent garantir des transferts de fichiers sécurisés avec leurs partenaires commerciaux, clients et fournisseurs tout en préservant l’intégrité de leurs données. Avec GoAnywhere MFT, il est possible d’échanger des fichiers sans stockage temporaire dans la DMZ (Zone Démilitarisée), renforçant ainsi la protection des données sensibles.

Mais quelle est cette DMZ et à quoi sert-elle ? C’est ce que nous allons découvrir dans cet article.

Qu’est-ce que la DMZ et comment fonctionne-t-elle ?

La DMZ est une zone intermédiaire entre Internet et le réseau interne d’une entreprise. Protégée par des pare-feu, elle limite les risques d’intrusion et de cyberattaques. Ce système permet de filtrer le trafic et d’empêcher tout accès non autorisé aux systèmes internes.

Afin de partager avec précision un document avec un partenaire commercial, un programme interne ou un utilisateur interne doit d’abord copier le fichier souhaité de son réseau privé sur un serveur de la DMZ. Le partenaire pourra ensuite télécharger le fichier depuis ce serveur en utilisant un protocole approuvé, tel que FTP/FTPS, SFTP ou HTTP/HTTPS.

Lorsque des partenaires commerciaux ont besoin de partager des documents avec une organisation, ils téléchargent les fichiers sur un serveur dans la DMZ. Par la suite, un programme interne ou un employé rechercherait alors les fichiers sur le serveur et les transférerait dans son réseau privé.

Comment la DMZ peut-elle être dangereuse et avoir un impact sur la sécurité ?

Bien que de nombreuses organisations échangent des fichiers en utilisant la DMZ, le stockage de fichiers dans un emplacement vulnérable comme celui de la DMZ, très accessible au public, rend les fichiers vulnérables à diverses cyberattaques.

La DMZ peut avoir un impact majeur sur la sécurité si elle n’est pas correctement protégée. Dans le cas où un pirate informatique accède à un serveur de fichiers dans la DMZ, il pourra accéder et télécharger des données sensibles et des fichiers de partenaires commerciaux qui y ont été placés. Même les fichiers chiffrés peuvent présenter un risque pour des attaquants de haut niveau si les clés ou les mots de passe sont compromis. Il est également fort probable que les informations d’identification des utilisateurs, les certificats ou tout autre élément nécessaire à l’authentification puissent être conservés dans la DMZ, augmentant ainsi la vulnérabilité.

Le logiciel de partage de fichiers lui-même est également menacé, en particulier s’il est accessible depuis la DMZ. Par exemple, disons qu’un attaquant malveillant accède à votre territoire en créant un compte utilisateur « porte dérobée » sur un serveur SFTP via sa console d’administration. Ce compte utilisateur pourrait apparemment apparaître comme « légitime » et permettre au pirate informatique de voler des fichiers de données sensibles. Les journaux d’audit pourraient également être manipulés s’ils sont stockés dans la DMZ, permettant à l’attaquant d’effacer toute trace de sa présence.

GoAnywhere Gateway : une sécurisation optimale de la DMZ

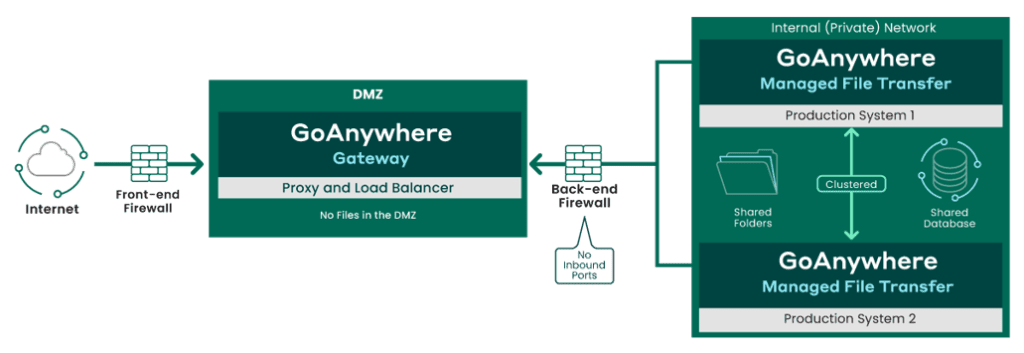

GoAnywhere Gateway est un proxy inverse et direct amélioré qui offre aux organisations une couche de sécurité supplémentaire pour l’échange de données sensibles avec des partenaires commerciaux.

Avec Gateway, les services de partage de fichiers peuvent être conservés en toute sécurité au sein de votre réseau privé, sans exposer les données sensibles à votre DMZ. Les connexions peuvent être établies avec des systèmes externes au nom des utilisateurs du réseau privé.

Avec une passerelle sécurisée DMZ, comme GoAnywhere Gateway, les problèmes de sécurité sont résolus en permettant aux entreprises de déplacer des fichiers et d’autres services publics de la DMZ vers le réseau privé sans avoir à ouvrir de ports entrants. Cette approche maintient les fichiers de données en sécurité dans le réseau privé puisqu’ils n’ont plus besoin d’être stockés dans la DMZ. Il contribue également à la conformité aux lois PCI DSS, HIPAA, HITECH, SOX, GLBA et aux lois nationales sur la confidentialité en raison du manque de ports entrants devant être ouverts sur votre réseau privé.

GoAnywhere Gateway prend également en charge les protocoles de transferts de fichiers FTP, FTPS, SFTP, SCP, HTTP, HTTPS et AS2. Avec Gateway, les services de partage de fichiers peuvent être conservés en toute sécurité au sein de votre réseau privé, sans exposer les données à votre DMZ.

Proxy inverse et direct

Le proxy inverse gère les demandes entrantes des partenaires commerciaux, tandis que le proxy direct s’occupe des demandes de transfert de fichiers sortantes, des employés et des systèmes internes. Ci-dessous plus de détails techniques !

Proxy inverse (Reverse proxy)

Un proxy inverse est un point de connexion intermédiaire qui sert de passerelle entre les utilisateurs et votre serveur d’origine. Ce type de serveur proxy récupère des fichiers ou d’autres ressources pour le compte d’un client. Dans le cas du proxy inverse de GoAnywhere Gateway, lorsqu’un client externe (partenaire commercial) se connecte sur GoAnywhere Gateway dans la DMZ, GoAnywhere Gateway envoie une requête via le canal de contrôle à GoAnywhere MFT dans le réseau privé/interne. GoAnywhere MFT créera ensuite un nouveau canal de données sortantes vers GoAnywhere Gateway. Ce canal de données sera attaché au service souhaité (par exemple FTP, FTPS, SFTP, HTTP/s) et tout le trafic de cette session sera acheminé via ce nouveau canal de données, y compris les demandes d’authentification client, les données et les commandes. Lorsque la session est terminée, le canal de données correspondant sera supprimé.

Proxy direct (Forward proxy)

Semblable à un proxy inverse, un proxy direct sert également d’intermédiaire entre les clients et les serveurs. Cependant, les proxys de transfert filtrent les connexions sortantes (là où les proxys inverses filtrent les connexions entrantes) d’Internet vers vos serveurs.

Le proxy de transfert de GoAnywhere Gateway vous permet d’acheminer les demandes des clients depuis GoAnywhere MFT (dans le réseau privé/interne) vers des serveurs FTP, FTPS, SFTP et SCP externes sans révéler l’identité ou l’emplacement de vos systèmes internes. Le Forward Proxy est également utilisé par GoAnywhere MFT pour acheminer les connexions de données FTP et FTPS actives et passives via GoAnywhere Gateway.

Lorsqu’un processus dans GoAnywhere MFT doit établir une connexion sortante via le proxy, une demande est adressée à GoAnywhere Gateway avec l’adresse de la destination prévue. GoAnywhere Gateway établira ensuite la connexion vers cette destination et la reliera au système demandeur.

Conformité aux normes de sécurité (PCI DSS, HIPAA…)

L’utilisation de GoAnywhere Gateway facilite la conformité aux réglementations en vigueur, notamment :

PCI DSS : protection des données bancaires en limitant les accès directs entre Internet et le réseau interne.

HIPAA et HITECH : conformité avec les normes de protection des données de santé.

SOX, GLBA : réglementations sur la confidentialité et la sécurisation des données sensibles.

Avec GoAnywhere Gateway, les entreprises peuvent effectuer des transferts de fichiers sécurisés sans compromettre leurs infrastructures.

PCI DSS sur les exigences DMZ

GoAnywhere Gateway est un composant de sécurité important pour protéger les données des titulaires de cartes et aider les organisations à se conformer à la norme PCI DSS. En permettant aux organisations de conserver les fichiers et informations d’identification sensibles hors de la DMZ sans nécessiter l’ouverture des ports entrants sur le réseau interne, GoAnywhere Gateway est particulièrement utile pour répondre aux exigences de la norme PCI DSS :

1.3 Interdire l’accès public direct entre Internet et tout composant du système dans l’environnement des données du titulaire de la carte.

1.3.1 Mettre en œuvre une DMZ pour limiter le trafic entrant aux seuls composants du système qui fournissent des services, des protocoles et des ports autorisés accessibles au public.

1.3.2 Limiter le trafic Internet entrant aux adresses IP situées dans la DMZ.

1.3.3 N’autoriser aucune connexion directe entrante ou sortante pour le trafic entre Internet et l’environnement de données du titulaire de la carte.

1.3.4 Mettre en œuvre des mesures anti-usurpation d’identité pour détecter et empêcher les adresses IP sources falsifiées d’entrer dans le réseau.

1.3.5 Ne pas autoriser le trafic sortant non autorisé de l’environnement de données du titulaire de carte vers Internet.

1.3.6 Mettre en œuvre une inspection dynamique, également connue sous le nom de filtrage dynamique des paquets. (C’est-à-dire que seules les connexions « établies » sont autorisées sur le réseau.)

1.3.7 Placer les composants du système qui stockent les données des titulaires de carte (comme une base de données) dans une zone de réseau interne, séparée de la DMZ et des autres réseaux non fiables.

1.3.8 Ne pas divulguer les adresses IP privées et les informations de routage à des parties non autorisées. Remarque : les méthodes permettant de masquer l’adressage IP peuvent inclure, sans s’y limiter :

- Traduction d’adresses réseau (NAT ou Network Address Translation),

- Placer les serveurs contenant les données des titulaires de carte derrière des serveurs proxy/firewalls ou caches.

Besoin d’une démo ?

Vous souhaitez en savoir plus sur GoAnywhere Gateway et ses avantages pour votre entreprise ? Planifiez une démo en quelques clics et échangez avec nos experts pour découvrir comment optimiser vos transferts de fichiers en toute sécurité !

C’est simple, rapide et en 2 clics !